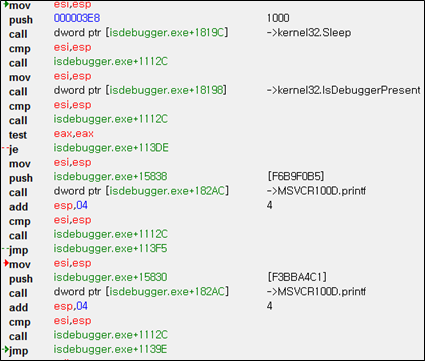

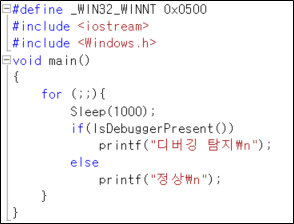

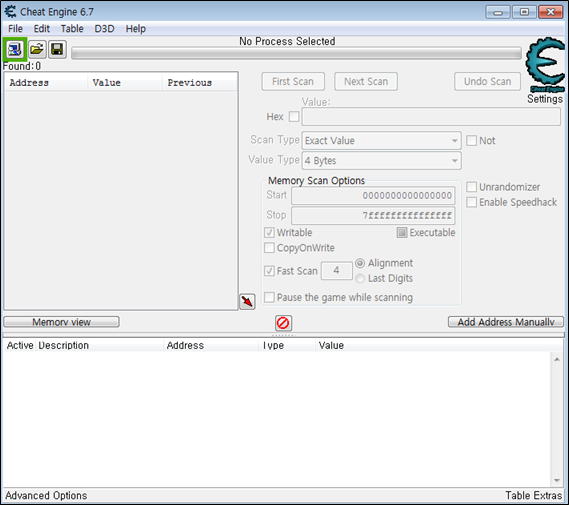

전에 작성한 IsDebuggerPrenset를 치트엔진을 사용해서 Code Cave 기법으로 우회를 해 보겠습니다. 요새 어셈 스크립트 작성하는게 재미있네요 .. 위 opcode를 보면은 전에 작성한 opcode랑 다르다는 것을 알 수 있습니다. 전에 C코드 솔루션을 C#으로 했더라구요 ... BP를 설정하면 IsDebuggerPrenset 함수가 탐지하여 " 디버깅 탐지 " 라는 문자열을 출력합니다. 해당 함수를 타깃으로 Code Cave를 해 볼 것입니다. 먼저 어떤 식으로 스크립트를 작성 할 것인지 생각해보자면 공간을 생성 한 후 IsdebuggerPresent 함수를 불러온다. eax 값을 초기화 하고 eax 값이 00인지 비교하고 맞으면 원본 코드로 복귀 아니면 무한루프 이런 식으로 작성할 것입..