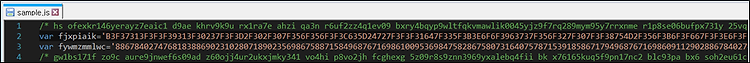

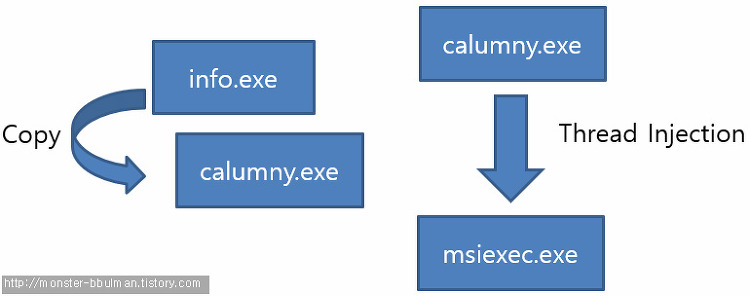

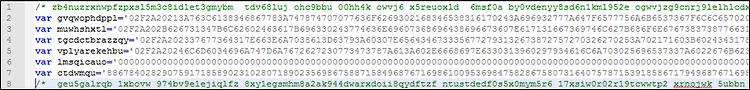

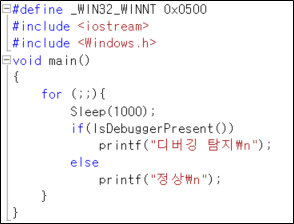

이번 분석 건은 전에 분석했던 GandCrab FileLess 입니다. 분석을 하던 중에 전에 분석했던 것과 다른 점이 있어서 블로그를 작성하게 되었습니다. 다른 점은 Delphi 짜여진 바이너리 파일 행위가 바뀌었습니다. 전에 분석했던 것은 단순 GandCrab PE복호화 및 실행이었는데, 해당 분석 건에서는 V3 Check, UAC Bypss, ALYac Check 하는 기능들이 확인되었습니다. 자바스크립트를 열어보면 위와 같이 난독화 된 문자열들을 확인할 수 있다. 아래는 복호화한 스크립트 이다. 파워셸을 실행시키며 인자 값으로 .log를 실행하는 것으로 확인된다. log파일을 열어보면 base64로 인코딩 된 문자열들이 확인되며 복호화를 하면 아래와 같다. 전과 같이 분석을 하다보면 파일시그니처 ..