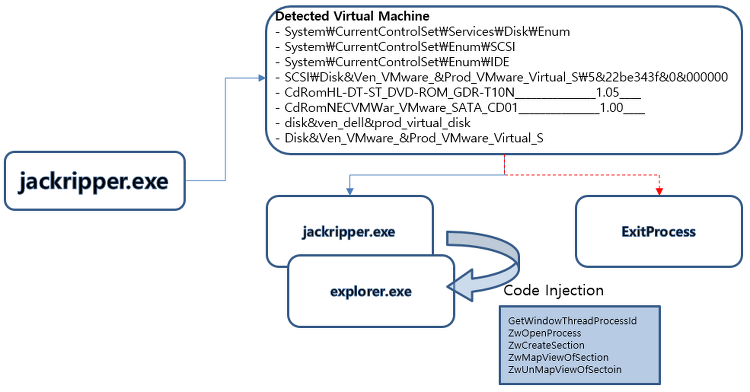

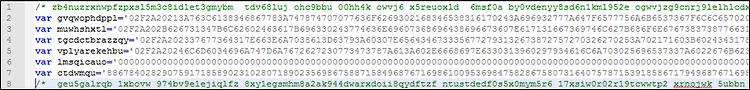

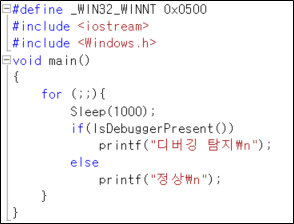

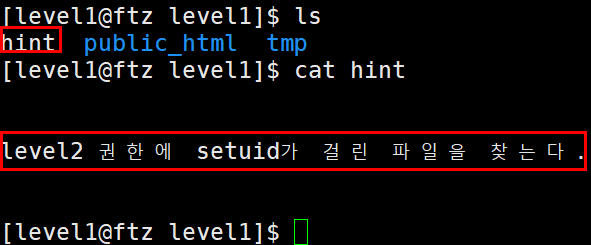

개요 최근 비너스락커 조직이 문서파일 내에 은닉하여 악성코드를 유포 하고있다. 문서파일 열람 시 상단의 "콘텐츠 사용" 버튼을 클릭하면 문서파일 내 매크로가 실행되며 특정 C2와 연결하여 바이너리 파일 다운로드 후 실행되며, 해당 악성코드는 explorer.exe 에 Code Injection을 하여 약 5개의 플러그인 들을 실행시키며 자세한 사항은 하단에서 확인이 가능하다. 해당 보고서에서는 바이너리 파일만 분석을 진행하며 해당 바이너리 파일은 현재 상세분석 관련된 보고서가 공개되어 있지 않기에 상세분석을 하게 되었다. 문서파일 매크로 분석은 - https://monster-bbulman.tistory.com/12?category=670587 x64dbg를 활용한 doc 난독화 스크립트 분석 본 작성자..